Capítulo 4: Como deberías gestionar tu mantenimiento IT y Seguridad. Si diriges una empresa, este articulo es para tí. Es una guía de las cuestiones más habituales que tienes que tener en cuenta a la hora de utilizar la tecnología en tu empresa.

Capítulo 4: Como deberías gestionar tu mantenimiento IT y Seguridad. Si diriges una empresa, este articulo es para tí. Es una guía de las cuestiones más habituales que tienes que tener en cuenta a la hora de utilizar la tecnología en tu empresa.

Lo primero que tienes que reconocer es que estás al mando de una empresa u organización y no una verdulería. Por lo cual hay ciertos aspectos a tener en cuenta a la hora de usar la tecnología, los cuales consisten en tener un nivel aceptable de seguridad.

Paso 1 – Reconocer las áreas

Usas la tecnología para trabajar y debes reconocer a tal como un área dentro de tu organización, las cuales son vitales para el funcionamiento de la misma y llevar adelante los procesos de negocio.

- Gerencia de IT (tecnologías de la información)

Será la responsable de planificar, implementar, mantener y reportar todo acerca de la tecnología. - Gerencia de Seguridad de la información

Será la encargada de planificar, implementar, controlar y reportar todo acerca de la seguridad de tu organización.- La sub-área de seguridad informática

Será la encargada de planificar, implementar, mantener, controlar y reportar todo acerca de la seguridad respecto a la tecnología.

- La sub-área de seguridad informática

Paso 2 – Asignar un presupuesto anual

Debes asignar un presupuesto anual para el área de IT y Seguridad.

Paso 3 – Clasificando la información

Entendido esto deberás clasificar la información que produces y almacenas:

- Información Confidencial o Secreta, nunca almacenes o veas esta información en computadoras con conexión a internet. Se recomienda que el dispositivo de almacenamiento esté encriptado y de acceso restringido.

- Información que solo puedes ver tu, el CEO.

- Información que puede ver tu equipo de trabajo, Gerentes, Subgerentes, Contadores.

- Información que puede ver agentes externos a la organización.

- Información que pueden ver tus empleados.

Demás esta decir que no tengas información personal o fotos de tu familia en la computadora que usas exclusivamente para trabajar.

Paso 4 – Red segura desde el inicio

Asesórate en como implementar una red segura, hoy en día hay muchas formas, con productos de Software Libre y OpenSource disponibles, si eres una pequeña o mediada empresa, no hace falta que gastes u$s8000 dolares al año por una subscripción en comprar un Firewall ó Apliance de red a empresas privadas con altos renombres.

Existen muy buenas alternativas en software OpenSource en versiones Gratis y de pago que incluyen soporte técnico de parte del fabricante, cabe destacar que las versiones gratis cuenta con las actualizaciones de software totalmente gratis.

Lo que más se estila hoy en día son los Firewalls UTM, de capa 7 del modelo OSI, que no solo son Firewalls de red, sino que incorporan muchísimas medidas de seguridad defensiva llamadas UTM. Ejemplo: Proxy, VLANS, IDS/IPS, Antivirus, AntiSpam, VPN, Alta disponibilidad.

Para más información te recomiendo leer mis siguientes artículos:

- Tres Firewalls UTM (OpenSource) para tener en cuenta

- pfsense un Firewall UTM (OpenSource) para tener en cuenta

- Endian un Firewall UTM (OpenSource) para tener en cuenta

- OPNSense un Firewall UTM (OpenSource) para tener en cuenta

Paso 5 – Tengo Información Secreta / Confidencial

Hoy en día mantener la privacidad y/o fugas de información es extremadamente difícil, casi imposible, solo podemos elegir quien nos espíe, pero así y todo se pueden tomar medidas que detallaremos a continuación, para hacerles el trabajo muchísimo más difícil.

Red Secreta

Armate una red con cables, en un lugar seguro (caja de faraday, ninguna señal puede entrar o salir), física y totalmente aislada de la red que tiene internet, osea esta red secreta no tendrá conexión a internet, ponle contraseña de BIOS a las PCs, encripta los discos rígidos con una password fuerte, ahora solo tendrás que cuidar quien tiene acceso físico a esos ordenadores, o que uno de tus empleados no sea un topo.

Si bien esta medida parece bastante segura, «Ojo» porque ya existen varios tipos de ataques informáticos para este tipo redes aisladas, que permiten robar la información de los ordenadores a distancia o con acceso físico a los mismos.

Troyanos

Si eres hombre Ojo con las mujeres muy lindas, suelen ser el mejor de los troyanos y viceversa.

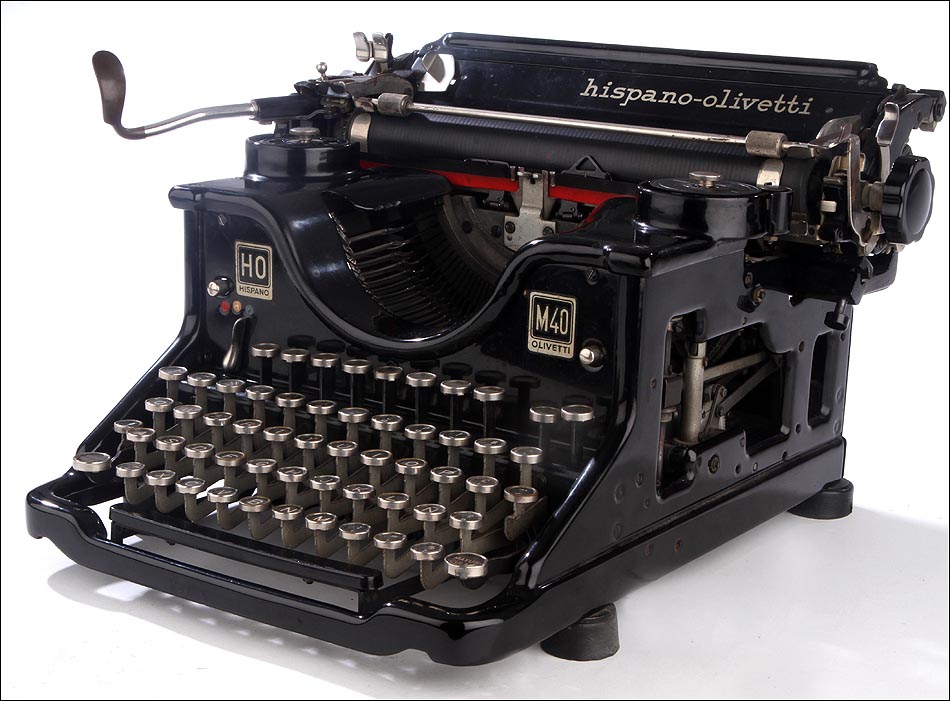

Si tienes información secreta te presento a tu mejor aliada, la vieja y querida Olivetti amada por los abogados, fiscales, policias y militares así que tomate el Delorean de volver al futuro and… Back to the past…

Recomendaciones

Cuando yo empecé hace 30 años atrás en IT esto no sucedía, hoy vivimos en una era nunca antes vista, nuestra vida esta siendo grabada como en un cassette gracias a las máquinas, el software y las tecnologías que nosotros mismos construimos, dejamos rastro digital por donde vamos. Un buen concepto para la seguridad si se atraparan delincuentes, pero totalmente en contra de la privacidad de las personas. Además nadie vigila a los que vigilan y los grandes nunca caen.

Donaciones a fundaciones de software libre

Si vas a gastar dinero te animamos a que realices donaciones a las fundaciones que participan del movimiento del Software Libre correspondientes a tu país o internacionales para recompensar a las personas que trabajan en ellas, recuerda que «nadie vive del aire». «Apoye a fundaciones, científicos e ingenieros que desean construir conocimiento y tecnologías abiertas para todos…»

https://www.debian.org/donations.es.html

https://my.fsf.org/donate

https://www.linuxfoundation.org/about/contact/

https://www.kernel.org/

https://es.libreoffice.org/colabora/

https://www.mozilla.org/es-AR/

https://wikimediafoundation.org/wiki/WMFJA1/CH

https://www.vialibre.org.ar/como-contribuir/

http://www.wikimedia.org.ar/inscripcion/

Te animamos a que utilices programas de Software Libre como el sistema operativo GNU/Linux en alguna de las miles de distribuciones que existen que es lo más puro en existencia y que cuenta con 50.000 paquetes (aplicativos) y muchísimas herramientas de seguridad totalmente libres para fortificar ordenadores, redes y servidores. Algunas distribuciones de GNU/Linux más populares: Debian, Ubuntu, LinuxMint, ElementaryOS, RedHat, Fedora, OpenSuse, Suse Enterprise, ZorinOS, Arch.

Richard Stallman, el mesías del software libre

Richard Stallman habla sobre el software

Si quieres aprender más sobre GNU/Linux puedes leer mi artículo:

A lo largo de la historia a habido alguna infiltración de virus/troyanos pero gracias a su código fuente abierto se han podido detectar y te recuerdo que gracias a las revelaciones públicas (abril 2017) de ShadowBrokers

- The Shadow Group libera el resto del arsenal robado a la NSA

- Shadow Brokers – Las últimas pérdidas de herramientas de hacking indican que la NSA estaba orientada a la red bancaria SWIFT

- Nuevos exploits para todas las versiones de Windows publicados por #ShadowBrokers (Actualiza!)

sabemos que la NSA desarrolla exploits para hackear todo tipo de sistemas desde servidores de bancos hasta celulares, osea “no safa nadie”.

Si eres una organización (Militar) que le importa muchísimo la seguridad, Lo bueno del Software Libre es que siempre podrás auditar el código fuente de GNU/Linux o cualquiera de sus aplicativos y/o realizar tu propio sistema operativo con tus propias aplicaciones.

La gran mayoría de los softwares privados y más aun Microsoft y Apple ya no solo hacen la tarea que prometen, sino que roban la información generada por los usuarios, estudian los comportamientos del usuario, y se la envían por internet al fabricante la cual será almacenada en sus gigantes centros de computo llamados data centers.

Según las revelaciones públicas de Edward Snowden ex-analista y los programas de espionaje de la NSA (Agencia Nacional de Seguridad de EEUU) www.nsa.gov estas empresas colaboran con el programa de espionaje PRIMS (Microsoft, Apple, Google, Facebook, Yahoo, PalTalk, Skype, AOL) aportando la información de los usuarios para espiarlos.

Estos softwares traen puertas traseras para ser utilizadas por la NSA, y la NSA también desarrolla softwares llamados exploits secretos para hackear los sistemas que les interesen sea por internet o enchufándo un pendrive USB.

Temas de negocio, no por internet, no por teléfono, menos en un lugar público.

No envíes por email información secreta, todo el envío de emails normales deberás encriptarlos, nadie tiene derecho de leer tus emails, excepto la justicia con una orden.

No subas la información de tu negocio a la nube. Ejemplo: google drive o one drive.

No utilices la red TOR.

Paso 6 – Centralizando la información

Bien la mejor forma de operar es centralizar la información en un servidor donde desde ese punto todos acceden a la información. Pero hay algunas cosas que son fundamentales.

1. Clasificar la información como dijimos antes.

2. Establecer los permisos de acceso a la información, osea quién accede a que.

3. Realizar un backup diario fuera del servidor.

4. Realizar un backup diario fuera de la organización.

5. Probar restablecer el backup con la información.

6. Mantener un nivel de seguridad aceptable en el servidor.

7. Mantener todos los sistemas al día con las actualizaciones de software.

Paso 7 – Mantenimiento IT

Dentro del mantenimiento de infraestructura IT hay bastante trabajo que hacer si quieres estar actualizado al día, con lo cual evitarás que tu organización tenga vulnerabilidades por no instalar las actualizaciones. Existen 2 tipos de actualizaciones de software, las que corrigen errores de funcionamiento y las que corrigen vulnerabilidades de seguridad. Para: sistemas operativo, software de aplicación, ofimática, software de internet y software de seguridad. Recomendación por motivos de seguridad y funcionalidad, no conviene instalar todo en un único servidor, si tienes un servidor de archivos y otro de email, instálalo en dos servidores separados.

Equipos a mantener

- Firewalls

- Antivirus

- AntiSpam

- IDS/IPS

- Proxys

- Switches

- Routers

- PCs de escritorio

- Backups

- Servidores

Paso 8 – Seguridad informática

Dentro de esta área estará la segurización (hardening) de los sistemas por medio de modificar las configuraciones, con el fin de obtener un nivel de seguridad aceptable, y el documentado del mismo. Lo que se intenta lograr es el concepto CIA de la información: Confidencialidad, Integridad y Accesibilidad. Lo peor que pueden hacer los técnicos de IT es instalar un equipo y dejarlo con la configuración por defecto, como viene fábrica, lo cual lo haría vulnerable a ataques informáticos.

- Si quieres seguridad no instales redes wi-fi

- Segurización del personal «Charlas de Concientización»

- Segurización de Firewalls

- Segurización de Switches

- Segurización de Routers

- Segurización de Proxy

- Segurización de IDS

- Segurización de PCs de escritorio.

- Segurización de servidores.

Software Antivirus

Fundamental que utilices una solución antivirus integral ”paga” de casas reconocidas, las que son “xxx-nombre security” ya que integran no solo antivirus, sino escaneo en tiempo real, anti-spyware, anti-botnet, anti-phisshing, anti-exploit, firewall inteligente, en fin mucho más completas que las soluciones de antivirus gratis.

Seguridad de la red

En cuanto a la segurización de la red, lo más recomendado es la segmentación de redes, y la instalación de algún sistema detector de intrusos (IDS). Estos sistemas permiten mantener una vigilancia sobre los datos transmitidos por los cables de red, almacenando y advirtiendo por medio de alertas, los comportamientos maliciosos de un atacante, virus troyanos y ataques informáticos.

Políticas de Seguridad

Definir las políticas de seguridad que se utilizarán en tu organización.

- Seguridad Física en equipos y servidores

- Password de BIOS para el arranque.

- Password de BIOS para entrar al setup.

- Deshabilitar puertos USB.

- Seguridad Lógica en equipos y servidores

- Sistema operativo y aplicaciones originales.

- Disco encriptado con password.

- Usuarios con contraseña y sin privilegios de administrador.

- Políticas de seguridad en equipos y servidores

- Política de usuarios.

- Política de contraseñas.

- Política de servicios en ejecución.

- Política de accesos.

- Política de updates.

- Política de guardado de logs.

- Política de backup.

- Software de seguridad

- Firewall seguridad de puertos y servicios.

- Antivirus solución integral tipo «internet security».

- Software de prevención contra MITM.

- Redes públicas navegación en internet por VPN.

- Almacenar contraseñas en llaveros encriptados.

Paso 9 – Acuerdo de confidencialidad

Cuando trabajes con tu equipo hazle firmar un acuerdo de confidencialidad donde los demandarás si divulgan tu información.

Paso 10 – Define Activos

Define cuales y que información son activos críticos de tu organización.

Paso 11 – Define un plan de contingencia

Ejemplo: Plan de recuperación de datos antes desastres informáticos.

Empresas inmaduras y maduras

Las empresas inmaduras invierten en prevención.

Las empresas medianamente maduras invierten en prevención y detección.

Las empresas maduras invierten en prevención, detección y contingencia, que es como van a reaccionar cuando un incidente de seguridad ocurra.

Paso 12 – Auditar la seguridad

Es ponerla a prueba, cada cierto periodo de tiempo, por ejemplo 3 veces al año realizar test de intrusión, pentest, penetration test o ethical hacking externo / interno para ver el estado real en que están operando tus sistemas.

Paso 13 – INFORMES

Es importante que todos los meses tus técnicos te presenten informes para mantenerte informado del estado en que están operando, desde el rendimiento de los servidores, accesos no autorizados, detecciones de virus, detecciones del IDS para llevar una estadística y al cabo de un año poder tomar decisiones en base a la información.

“EL ERROR MAS FRECUENTE

El error más frecuente en personas y empresas es que una vez configurado todo por el personal técnico, deciden por cuestiones de costos dejar en piloto automático su tecnología, lo que lleva a tener una falsa sensación de seguridad a personas no tienen conocimientos técnicos.”

Conclusión

Con todos estos tips dependiendo de como tus técnicos hayan configurado todo podemos decir que cuentas con un nivel de seguridad aceptable. Digo «dependiendo» porque si tus técnicos configuran el acceso a tu archivos con la contraseña 12345 no servirán de nada todas estas capas de seguridad implementadas.

Por último recuerda

La seguridad absoluta o 100% seguro, «no existe». Si existe: «Tener niveles ó medidas de seguridad aceptables».

Tu trabajas 8hs, pero los malos cuentan con todo el tiempo del mundo, para encontrar tus puntos débiles, la seguridad se divide en dos ramas la «seguridad ofensiva» y «seguridad defensiva».

Osea que a partir de conocer cual es el problema y como funciona ese ataque (seguridad ofensiva) podrás implementar alguna solución de seguridad defensiva.

Los que nos dedicamos a seguridad informática primero estudiamos seguridad ofensiva y luego seguridad defensiva.

Los malos siempre van primero.

Espero haberlos ayudado!

Visitas: 15