La Policía Nacional de Ucrania ha publicado un video en el que se muestra a los agentes de los fabricantes de software de contabilidad de MEDoc, cuyos sistemas han estado relacionados con el brote de renegociación de Petya (NotPetya) que recientemente infectó a las computadoras de varias compañías importantes de todo el mundo.

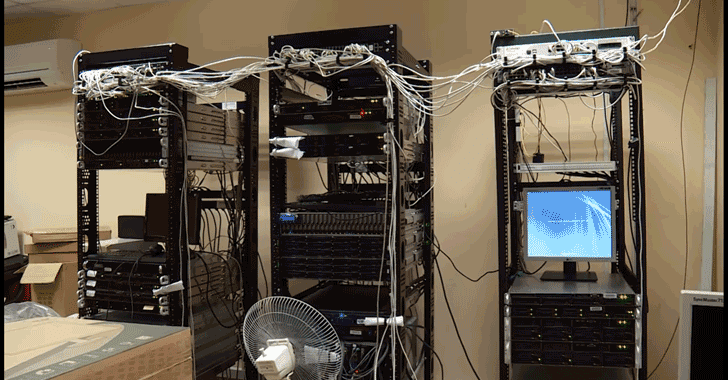

El 4 de julio, oficiales de policía enmascarados de la Ucrania anti-ciberdelincuencia portador de escopetas y rifles de asalto – asaltaron la empresa de desarrollo de software » Intellect Service » , en la ciudad capital de Kyiv y se apoderaron de sus servidores, , PetrWrap, Petya, NotPetya) ransomware.

Los investigadores de la empresa de seguridad ESET han encontrado un código malicioso muy furtivo en la actualización de software de MEDoc que fue inyectada por un hacker desconocido o grupo de hackers a mediados de abril mediante la explotación de una vulnerabilidad.

La actualización de software malicioso, diseñada para instalar una puerta trasera y dar acceso remoto no autorizado a los atacantes, fue entregada como una actualización a cerca de 1 millón de ordenadores pertenecientes a sus empresas clientes.

Los investigadores explican que la puerta trasera instalada en computadoras de punto final fue diseñada para permitir a los hackers ejecutar varios comandos de forma remota e instalar otros programas maliciosos, eventualmente utilizados para llevar a cabo WannaCry como un ataque de ransomware global.

La compañía de software negó previamente que sus servidores hubieran sido comprometidos, pero varios investigadores e incluso Microsoft culparon a la compañía por ser «paciente cero» por el ataque de NotPetya.

Autoridad de Ucrania también ha dicho que la compañía podría enfrentar cargos.

Por otra parte, la investigación de Petya tomó el giro interesante la semana pasada cuando los investigadores encontraron que NotPetya no es un ransomware

En su lugar, es una pieza destructiva de «malware» malware diseñado para destruir todos los registros de los sistemas de destino, haciendo que las organizaciones para cerrar sus operaciones.

La autoridad ucraniana ha recomendado a los clientes de MEDoc que dejen de usar su software de contabilidad hasta nuevo aviso. Por lo tanto, se supone que debe apagar sus equipos si tiene instalado el software MEDoc y cambiar sus contraseñas.

Ucrania cree que Rusia está detrás del ataque cibernético NotPetya que cerró las operaciones críticas de la nación, incluyendo el aeropuerto, el metro local, los hospitales y el gobierno, pero las autoridades siguen investigando el caso.

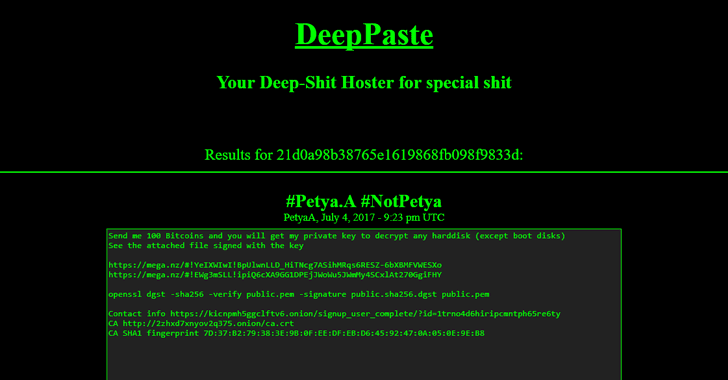

NotPetya Hacker Demands 100 Bitcoins for the Decryption Key

También se informó hoy que los hackers conectados al ransomware de NotPetya movieron $ 10,000 de Bitcoins de la cartera en línea que estaban usando para recibir pagos de las víctimas a una cartera diferente .

Después de que alguien afirmó estar conectado a NotPetya Publicó un anuncio en DeepPaste y Pastebin , pidiendo 100 Bitcoins (aproximadamente $ 256.000) para la clave privada que supuestamente descifra cualquier archivo cifrado con NotPetya.

Fuente: https://thehackernews.com/2017/07/notpetya-ransomware-police-raid.html

Visitas: 5